Как этичные хакеры помогают информационной безопасности бизнеса

За конфиденциальной информацией охотятся конкуренты по бизнесу, чтобы обойти соперников по показателям. Хакеры-одиночки и целые команды ищут способы взломать оборудование компаний, чтобы затем выгодно продать данные.

Массовая цифровизация открывает злоумышленникам всё новые возможности получать данные. В их арсенале вредоносные программы, атаки на офисные и персональные устройства и методы воздействия на психику сотрудников. От всех бед защититься невозможно, но важно своевременно находить и устранять бреши в защите информационной безопасности компаний. Это задача этичных хакеров, а как они её выполняют, расскажем в этой статье.

Что угрожает информационной безопасности бизнеса

Компании хранят персональные данные сотрудников, информацию об организации деятельности, финансовую отчётность, собственные методологии, техники и разработки.

Опасность утечки данных появляется в момент их переноса на цифровые устройства и возрастает с выводом бизнеса в онлайн. Здесь организации подвергаются внутренним и внешним угрозам: со стороны персонала и хакеров.

Опасность усугубляется при переводе сотрудников на частично или полностью удалённый формат работы, который предполагает передачу данных на сторонние устройства. Кроме того, сотрудники могут выдавать нужные третьим лицам сведения преднамеренно и непреднамеренно во время неформального общения.

Нарушение правил инфобезопасности. В каждой компании должны быть задокументированы правила информационной безопасности. В них входит установка сложных паролей, запрет на использование внешних накопителей информации при подключении к оборудованию компании и защищённость беспроводных сетей. Халатное отношение к правилам безопасности может открыть несанкционированный доступ к внутренним данным любому желающему.

Передача сведений о защите системы и разглашение данных. Конкуренты заинтересованы как в прямом получении данных, так и в сведениях о защите корпоративной системы. Они могут прибегнуть к законным и незаконным, принудительным и добровольным методам получения ценных сведений. Источником сведений могут стать недовольные положением дел в компании или уже уволенные сотрудники. Чаще всего это сотрудники бэк-офиса или отдела инфобезопасности, которые имеют доступ к конфиденциальной информации о доходах, стратегии компании или сведениям о защитных системах.

По данным разработчика ПО для защиты информации «СёрчИнформ» за 2019 год, 40% компаний в России и 30% в СНГ сталкивались с попытками уволенных сотрудников навредить компании

Сложная инфраструктура. Причиной утечки данных может стать плохо налаженная система взаимодействия отделов и людей между собой. Отсутствие должностных инструкций или проверки выполнения обязанностей сотрудниками приводит к неуставным действиям, причины и последствия которых сложно отследить.

Такими лазейками пользуются социальные инженеры — мошенники, которые не крадут данные, а выманивают их психологическими уловками и манипуляциями. Они тщательно подготавливаются к атаке: собирают сведения внутренней структуре организации, изучают профессиональный жаргон, выбирают жертву из числа сотрудников и прописывают сценарий диалога с ней. Затем они, не вызывая подозрений у сотрудников, выманивают конфиденциальную информацию или заставляют совершить нужное им действие.

В 2013 году команда социальных инженеров проверяла на прочность мессенджер Skype. Они собирали данные случайных пользователей из открытых источников и писали письмо об утере пароля в техподдержку. Проверив данные, ничего не подозревающие сотрудники техподдержки предоставляли «злоумышленникам» доступ к чужому аккаунту

Та же команда социальных инженеров нашла уязвимость платёжной системы Qiwi. Они подделывали доверенность, шли в офис оператора связи и запрашивали дубликат сим-карты жертвы. Операция проходила без лишних вопросов о подлинности документа со стороны сотрудников офиса. Таким образом социальные инженеры получали доступ к аккаунту с деньгами

Сотрудники могут нанести бизнесу больше вреда, чем киберпреступники и мошенники со стороны. Типичные нарушители — те, кто имеют доступ к ресурсам компании: менеджеры снабжения, финансисты, секретари и помощники топ-менеджеров. Но даже рядовые операторы техподдержки могут стать причиной утечки данных. Уволенные сотрудники тоже пытаются навредить своему бывшему работодателю – в некоторых отраслях число пострадавших компаний приближается к 50%.

Хакеры и уязвимости в программном обеспечении

С ростом сложности технологий растёт количество их уязвимостей к взлому. Открываются новые лазейки для охотников за информацией и данными. Поэтому компаниям важно своевременно устанавливать обновления и проверять программное обеспечение на безопасность.

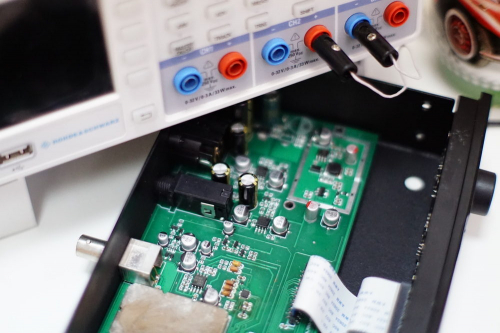

Хакерские атаки, как правило, происходят на расстоянии, однако бывают случаи, когда нарушитель проникает на территорию компании или подключается к оборудованию, расположенному на объектах. Каждый год количество методов растёт, мы расскажем про наиболее распространённые.

Фишинг. И это совсем не про рыбалку: по-английски phishing, от fishing — выуживание и password — пароль. Это рассылка фальшивых сообщений от надёжного на первый взгляд источника. Такой способ атаки часто используют для получения данных частных лиц — для этого жертве присылают ссылку на поддельные страницы в электронных письмах, мессенджерах или смс. Невнимательные пользователи оставляют злоумышленникам логины и пароли, номера и коды банковских карт.

Нередко злоумышленники прицельно охотятся на топ-менеджеров компаний. В этом случае фишинг — это первый шаг к проникновению во внутреннюю сеть компании и началу направленной атаки.

По данным института SANS, причиной успеха 95% атак на корпоративные сети стал прицельный фишинг

Ransomware. Это программы-вымогатели (по-английски ransom — выкуп). Они ограничивают работу системы и доступ к файлам до момента внесения выкупа за информацию. Для обычного пользователя это выглядит так: экран гаджета полностью блокирует всплывающая страница или постоянно выскакивающие окна с рекламой. Угрозу же для компаний представляет тип атак, при которых данные зашифровывают и единственный способ их спасти — заплатить деньги злоумышленникам.

В день независимости США 4 июля 2021 года злоумышленники нашли лазейку в программном обеспечении компании-разработчика Kaseya и парализовали работу примерно 1500 компаний по всему миру. Из-за атаки закрылись супермаркеты в Швеции и детские сады в Новой Зеландии. За доступ к заблокированным данным хакеры потребовали выкуп в размере 70 миллионов долларовВредоносное ПО. Вирусы, компьютерные черви, рекламные и троянские программы, клавиатурные шпионы — всё это вредоносное ПО. Злоумышленники устанавливают их на устройства, подключённые к корпоративной сети. Помимо некорректной работы системы и дополнительной нагрузки на её компоненты, такие программы могут удалять файлы и показывать нежелательную рекламу, обеспечивать удалённый доступ для злоумышленников и передавать им данные о нажатии клавиш.

Согласно исследованию Juniper Research, в 2019 году ущерб бизнесу по всему миру от кибератак составил $2,1 трлн. А по данным исследования компании Cisco, в 2020 году количество кибератак выросло из-за перевода сотрудников на удалённый формат работы

DDoS-атака. От англ. denial of service — отказ в обслуживании. Это атака на систему большим количеством запросов, которые перегружают сервер и делают доступ к сервисам и сайтам ограниченным или невозможным. DDoS-атаку производят ботами — автоматическими программами, выполняющими заданные действия.

В начале мая 2021 года 200 учреждений правительства Бельгии не могли выполнять свои функции после атаки на оборудование интернет-провайдера Belnet. Исследовательские институты и университеты остались без интернета, а пользователям был отрезан доступ к их сайтам. По словам представителей компании, злоумышленники ограничились тем, что парализовали доступ в интернет — проникновения во внутренние сети специалисты по кибербезопасности не нашлиУязвимость нулевого дня. 0-day или уязвимость нулевого дня — это невыявленные уязвимости в корпоративной инфраструктуре. Это бреши в программном коде, о которых никто не знает, и вредоносные программы, против которых ещё не разработаны защитные механизмы. Их находят только во время взлома или случайной попытки энтузиастов получить доступ к корпоративной системе.

Когда в 2018 году стало известно об обнаружении уязвимости нулевого дня в архитектуре процессоров Intel, акции компании упали на 6%. Злоумышленники не успели воспользоваться уязвимостью, в противном случае кража данных и финансовые потери компаний могли быть колоссальнымиКомпании, специализирующиеся на интернет-безопасности, предлагают услуги по защите от внутренних и внешних атак. Но злоумышленники всё равно находят бреши и пользуются ими. Поэтому бизнесу, чтобы защитить свои данные, нужно думать как хакер — или нанять человека со сходным мышлением.

Кто такой этичный хакер

Слово «хакер» может вызвать опасения из-за сложившегося стереотипного образа человека в чёрном худи: он получает несанкционированный доступ к вашей системе, крадёт данные и уходит по-английски. Это не совсем заблуждение, но применимо только к «чёрным хакерам», которых называют black hat.

Кроме них существуют grey hat или «серые хакеры». Они проникают в систему из собственного любопытства без договорённостей с представителями компании, но при обнаружении уязвимостей сообщают о них в службу безопасности, чтобы брешь устранили. Так как в мотивы действий серых хакеров могут записать продажу информации с целью нажиться, они предпочитают сохранять анонимность.

Находясь в одном из вагонов поезда «Сапсан» компании РЖД, некий IT-специалист подключился к внутренней незащищённой беспроводной сети и примерно за полчаса получил личные данные пассажиров поезда и конфиденциальную информацию компании. Он не стал публиковать или как-то ещё использовать данные, а сообщил об уязвимости в службу информационной безопасности РЖД. Брешь устранили, правда, по словам специалиста, не заплативКомпании, как правило, оплачивают хакерам найденные уязвимости. Крупный бизнес устраивает целые конкурсы по поиску брешей.

Некоторые компании не только охотно платят гонорары за найденные бреши, но и нанимают этичных хакеров — специалистов по компьютерной безопасности, которые тестируют системы компании и находят в них уязвимости. Их называют white hat или «белые хакеры». Их деятельность согласована с руководством и выполняется в рамках закона, а чтобы избежать судебных тяжб, стороны заключают договор.

Специалист сообщает о найденных в корпоративной системе уязвимостях и предлагает варианты их устранения в отчёте. Поскольку злоумышленники постоянно совершенствуют методы получения информации, этичным хакерам важно идти в ногу со временем и совершенствовать знания.

Как этичный хакер устраняет угрозы информационной безопасности

Чтобы устранить угрозы, необходимо мыслить, как злоумышленник. Этичный хакер моделирует атаку на сотрудников и оборудование компании и таким образом находит бреши и нейтрализует угрозы.

Когда речь заходит об уязвимостях со стороны персонала, распространённая возможность получения информации — социальная инженерия. Психология человека подвержена влиянию из-за эмоций и потому становится причиной утечки данных.

В задачи этичного хакера в этом случае входит попытка воздействия на сотрудников с целью получения информации. Специалист пытается наладить контакт с персоналом, делает рассылки спама на почту, подталкивает к посещению фишинговых страниц. Этичный хакер создаёт ситуации, основанные на полном доверии человека, и анализирует реакцию сотрудников компании.

Кроме того, специалист моделирует ситуацию попытки получения доступа к данным сотрудником с ограниченными правами. В случае обнаружения лазеек этичный хакер сообщает о проблемах внутренней безопасности.

Определение угроз от злоумышленников извне проходит в несколько этапов.

Этап 1: сбор данных. Хакер собирает данные о персонале из открытых источников, а также информацию о возможных уязвимостях в защите: проводных и беспроводных сетях, настройках оборудования и др. На первом шаге хакеру доступны только данные, которые может найти любой пользователь интернета.

Этап 2: сканирование. На этом этапе специалист ищет способы проникнуть в сеть и найти более конфиденциальную информацию: проверяет IP-адреса, аккаунты и идентификационные данные сотрудников.

Затем этичный хакер использует доступные каждому инструменты для проверки системы на уязвимость: сканирует порты сети, через которые можно проникнуть в сеть и пробует попасть в неё через подключённые устройства.

Этап 3: получение доступа. Дальше специалист использует все средства для попадания во внутреннюю сеть и кражи информации. Чтобы получить неавторизованный доступ в систему, хакер загружает вредоносное ПО и использует методы социальной инженерии. Для этого он может разослать поддельные письма по корпоративной почте, чтобы выявить сотрудников, склонных доверять непроверенной информации.

Специалист закрывает бреши в защите и убеждается, что вход в сетевые приложения осуществляется с надёжным паролем. Безопасность сети хакер обеспечивает настройкой фаервола, который защищает от несанкционированного сообщения между устройствами.

Этап 4: сохранение доступа. Специалист старается продолжать атаку, оставаясь незамеченным в сети компании. Он внедряет вирусы и троянские программы, производит DDoS-атаки или пытается скачать базы данных. Таким образом хакер проверяет всю инфраструктуру компании на безопасность внутренних систем.

Этап 5: анализ данных и настройка фаервола. Специалист собирает полученные при атаке данные и настраивает фаервол для защиты от атак, завершившихся успехом во время тестов. После этого шага тестирование можно повторить.

Подведём итог

В любой организации хранятся персональные данные сотрудников, которые интересуют атакующих: от финансовых компаний и госучреждений до предприятий розничной торговли. Ценность данных определяется размером компании и положением сотрудников в обществе.

С компьютеров данные крадут по сети или уносят на внешних устройствах, а сайт доступен для атак злоумышленников 24/7. Сотрудники разглашают данные и не всегда намеренно: человеческий фактор никто не отменял. Тем более, с переходом на удалённую работу сотрудники вынуждены использовать незащищённые каналы для доступа в интернет и передачи данных.

Для сохранности данных компании нужно создать команду из специалистов по инфобезопасности или обратиться к организации, которая предоставит услуги по защите информации на аутсорсе. Однако даже в этом случае нужно проверять работоспособность защитных систем. Этичные хакеры необходимы как раз для таких случаев: они найдут брешь в защите и обезопасят данные сотрудников и клиентов.

Опубликовано 06.08.2021