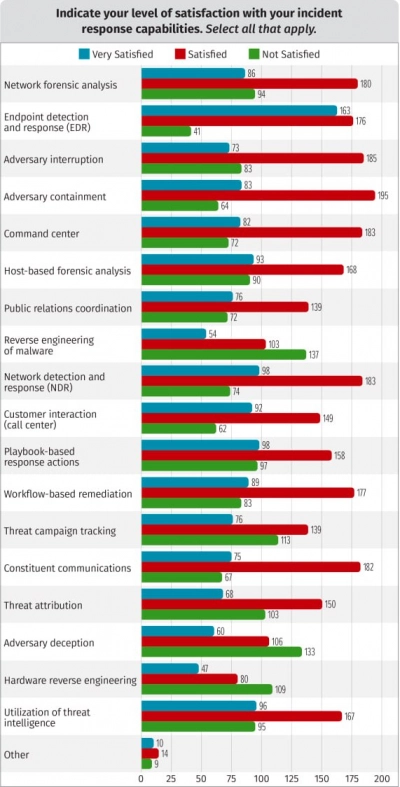

Неэффективные ИБ-практики

В пятерку входят:

-

Реверс-инжиниринг вредоносного ПО. Да и хрен с ним - отдайте это специализированным компаниям. Все равно удержать такого специалиста будет не под силу 99% компаний. Им просто не найдется такого количества интересной работы и он все равно свалит.

-

Обманные технологии. Ну тут вообще без комментариев. Вы сначала базовые компоненты SOC внедрите, EDR и NTA, а уж потом о deception/decoy/honeypot думайте...

-

Отслеживание кампаний и атрибуция угроз. А на кой она вообще нужна? В большинстве случаев лишнее это.

-

Реверс-инжиниринг железа. Заказчикам - это вообще не надо, не потянут они такую лабу. Я имею представление о "железной" лабе Позитива и могу уверенно говорить, что это как реверсингом малвари, только дороже во много раз.

-

Реагирование на основе пдейбуков. Ну еще бы, вы пробовали автоматизировать плейбуки с помощью no code/low code конструкторов в SOAR? Поэтому некоторые вендора либо GenAI начинают использовать для автоматизации создания плейбуков и работы по ним, а некоторые и вовсе идут в сторону автопилота.

А еще на этой гистограмме показано, как их НЕ НАДО делать. Ну кто для отрицательных значений использует зеленый, а для положительных - красный? Надо было с точностью до наоборот все делать: красный для «не удовлетворен», а зеленый - для «удовлетворен». Всему этих американцев учить надо...

Опубликовано 19.07.2024