Чем опасны старые прошивки гаджетов?

Веру в то, что производители гаджетов предусмотрели все нюансы эксплуатации, похоже, пора менять. Этому во многом поспособствовал уход западных производителей, который заставил многих перейти на отечественные, а также китайские устройства. Уверен, многие готовы возразить, мол «наши разработчики не хуже европейских и американских, да и большинство западных изделий давно уже собираются в Китае». Так-то оно так, да не совсем.

Китай активно производит многие продукты, выпускаемые под западными брендами, но их проектирование, а также детальная проработка на всем жизненном цикле до сих пор оставалась на стороне головных компаний, представляющих бренд. Китай штампует товары по готовым лекалам.

В чем разница? В разной культуре разработки, отладки и экспериментальной доводки товаров до запуска их в серийное производство. Это то, чему еще предстоит научиться российским разработчикам, чтобы прийти к выпуску устройств с оптимальной конфигурацией по умолчанию, которыми можно пользоваться «из коробки», не рискуя, например, безопасностью.

Китайский стиль разработки немного другой: вендор старается максимально сократить срок запуска изделия в продажу, сохранив при этом максимальное количество параметров настройки, чтобы каждый пользователь мог настроить его под себя. При китайском подходе пользователь получает больше возможностей, но возникающие риски он берет на себя.

Камеры видеонаблюдения

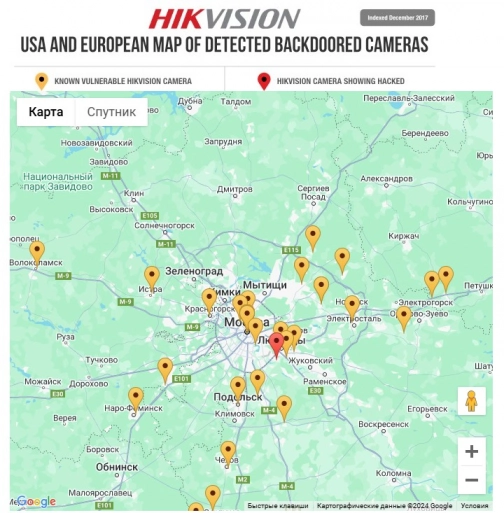

Для иллюстрации того, о чем идет речь, обратимся к случаю, произошедшему 2010-х годов при работе с камерами видеонаблюдения Hikvision, которые очень широко представлены не только в России. По данным RSpectr, камеры Hikvision и HiWatch составляли в 2017 году около 30% всех инсталляций систем видеонаблюдения в России.

Как обычно происходит инсталляция IP-камер? Приходит мастер, устанавливает устройство, настраивает систему и уходит. Зачастую больше в их «мозги» никто не лезет.

Одной из первых попыток обратить внимание на еще не озвученные проблемы стала публикация 10-летней давности, сделанная изданием Wired. В статье упоминался некий инструктор из Технологического института SANS — организации, занимающейся проблемами компьютерной безопасности. Сообщалось, что ему удалось обнаружить вредоносное ПО, которое способно заражать CCTV-камеры Hikvision, используемые для видеонаблюдения. Это был классический вредоносный червь. Он заражал одну машину за другой, затем начинал «молотить биты», выполняя майнинг биткойнов для «того парня».

Многие тогда ухмыльнулись, ведь чип, установленный в видеорегистраторах Hikvision, явно не подходил для таких целей. Но в статье Wired говорилось, что речь идет об атаках на Интернет вещей, т.е. на большой набор однотипных маломощных устройств, объединенных в территориальные сети.

Но самые опытные пользователи сразу заметили: публикация была сделана 1 апреля 2014 года и ее посчитали удачной шуткой. Но на самом деле это была не шутка, это было предупреждение.

Грачи прилетели…

Как выяснилось позднее, поставлявшиеся в 2015 году камеры Hikvision можно было легко взломать через пароль «1234567890», который прописывался в системе по умолчанию. Если при массовой установке камер не было замены логина, любой человек мог легко получить извне доступ к этим устройствам. В наши дни ситуация изменилась несильно. Модели камер Hikvision поставок 2023 года уже требует принудительно задавать сложный пароль, содержащий специальные символы, но при регистрации даже модели, поставляемые за пределы Китая, отправляют какие-то зашифрованные данные на сервер ChinaNet, государственного китайского интернет-провайдера. Неужели шпионят? Никто не знает.

Как оказалось, подобное случается не только с камерами Hikvision. Например, камеры Dahua модельного ряда 2019 года также отправляют зашифрованную информацию, включая логин и пароль пользователя, на облачные серверы китайской компании uCloud Information Technology. Они находятся в Германии, а отправка данных осуществляется даже в конфигурациях, когда опция хранения записей на облачном сервере отключена.

А если это не госконтроль? Другая версия – вендор резервирует данные, которые помогут решить возможные технические проблемы, которые могут возникнуть при эксплуатации камер.

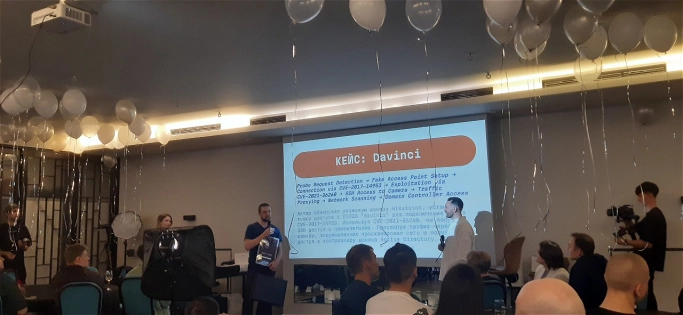

«Да Винчи»

На недавно прошедшем конкурсе этичных хакеров Pentest Award 2024 одним из победителей стал российский хакер VlaDriev. Он представил кейс, с помощью которого обратил внимание сообщества на проблему незакрытой уязвимости CVE-2017-14953 для популярных IP-камер все той же компании Hikvision. Как рассказал разработчик, при удачном стечении обстоятельств, взлом IP-камер Hikvision не представляет труда даже для начинающих хакеров, которые хорошо знают про эту уязвимость, которая была определена еще в 2017 году. Речь идет о том, что среди параметров конфигурации для устройств Hikvision есть сетевой идентификатор SSID. По нем можно получить доступ к видеокамере в сетях Wi-Fi. «Секрет» состоит в том, что по умолчанию идентификатор доступен по значению «davinci».

Зачем это нужно? При первой настройке инженер может легко подключиться к устройству по беспроводной сети WiFi, указав скрытый SSID с указанным паролем. Потом он должен поменять SSID на кастомный вариант, но часто об этом забывают. Например, когда выполняется монтаж системы видеонаблюдения в компании, где все устройства подсоединяются к внутренней проводной сети Ethernet. Беспроводной доступ в этом случае не используется и его настройкой не занимаются. Более того, для некоторых версий прошивки IP-камер Hikvision даже нет возможности отключить Wi-Fi.

Обнаружив такую инсталляцию, хакер, знающий об уязвимости, может легко попасть «внутрь» устройства и, например, установить собственное несанкционированное видеонаблюдение. Как показал хакер VlaDriev, путем несложных манипуляций можно даже получить доступ к контроллеру домена Active Directory, т.е. хакнуть внутреннюю сеть компании.

Не только Hikvision

Волна взлома IP-камер коснулась не только китайской компании Hikvision, но устройств Sony, Dahua, Bosch, Honeywell. Непропатченные камеры и другие устройства до сих пор остаются в эксплуатации и продолжают создавать серьезные угрозы.

Интерактивная карта публично доступных камер Hikvision в Московском регионе (декабрь. 2017 г.)

Можно подумать, что проблемы с уязвимостями в прошивках возникают редко, а их должны исправлять только подготовленные инженеры. Но такая точка зрения, похоже, устарела. Самый последний пример – обнаруженная компанией iVerify серьезная уязвимость ОС Android. Она касается миллионов смартфонов Google Pixel, поставленных по всему миру с сентября 2017 года. Об обнаружении новой опасности впервые стало известно 15 августа 2024 г., смартфоны Google Pixel становятся теперь уязвимыми для атак типа «человек посередине» (MITM) и рисков внедрения шпионского ПО.

Что произошло? Исследователи выявили уязвимость в пакете приложения Showcase.apk. Он работает на системном уровне, а значит имеет возможность вносить существенные изменения в ОС Android. Поскольку пакет приложения устанавливается по незащищенным протоколам HTTP, возникает риск установки бэкдора, через который киберпреступники могут легко взломать устройство.

Как поступит Google в ответ на выявленную уязвимость - пока не ясно. Самое печальное –пользователи не могут самостоятельно удалить это приложение привычным путем через интерфейс смартфона, поскольку оно является частью образа прошивки.

До определенных пор считалось, что обновлять прошивку устройства могут только профессиональные системные инженеры, но это уже давно не так и пренебрегать этой процедурой нельзя. Другой вопрос – в наличии этой самой прошивки: некоторые производители осуществляют поддержку устройств несколько лет, другие не выпускают апдейтов вовсе.

Опубликовано 02.09.2024