Банкер ворует деньги

Чтобы защититься от банкера Android.BankBot.149.origin нужно знать что умеет эта зловредная программа. На момент своего появления банкер Android.BankBot.149.origin, обнаруженный компанией «Доктор Веб» был банковским троянцем с типичным набором функций. Он показывал фишинговые окна, с помощью которых крал логины и пароли от учетных записей систем онлайн-банкинга различных кредитных организаций, похищал информацию о банковских картах, а также мог перехватывать входящие СМС, чтобы получить доступ к одноразовым паролям для подтверждения денежных переводов. Когда исходный код этого вредоносного приложения стал доступен всем желающим, вирусописатели начали создавать на его основе множество похожих троянцев. При этом злоумышленники активно распространяли их через каталог Google Play. Среди таких банкеров были Android.BankBot.179.origin, Android.BankBot.160.origin, Android.BankBot.163.origin, Android.BankBot.193.origin и Android.Banker.202.origin, которых вирусописатели маскировали под безобидные и полезные приложения.

По мере выпуска обновлений Android.BankBot.250.origin его функционал постепенно расширялся. В одной из новых модификаций троянца, получившей имя Android.BankBot.325.origin, появилась возможность дистанционного доступа к зараженным устройствам. В результате банкер мог работать как утилита удаленного администрирования или RAT (Remote Andinistration Tool). Одной из его новых функций стал просмотр списка файлов, которые хранились в памяти зараженных смартфонов или планшетов, загрузка любого из них на управляющий сервер, а также их удаление. Кроме того, троянец мог отслеживать все, что происходило на экране, делая скриншоты и отправляя их злоумышленникам. Помимо этого по команде вирусописателей Android.BankBot.325.origin прослушивал окружение при помощи встроенного в устройство микрофона. Поэтому он мог применяться и для кибершпионажа. На следующих изображениях показан раздел панели администрирования управляющего сервера троянца, где злоумышленники могли отдать троянцу соответствующую команду:

При этом анализ банкера показал, что вирусописатели используют в названиях методов, а также в командах управления аббревиатуру «VNC», которая расшифровывается как Virtual Network Computing и относится к системе удаленного доступа к рабочему столу. Однако в троянце Android.BankBot.325.origin она никак не реализована, и злоумышленники лишь используют ее название для собственного удобства. Тем не менее, можно сделать вывод, что киберпреступники начали разрабатывать возможность удаленного управления экраном зараженных устройств и превращать банкера в более универсальное вредоносное приложение.

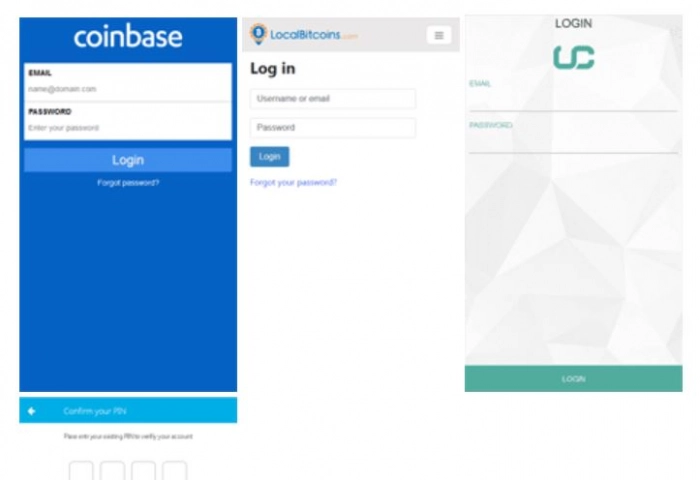

Android.BankBot.325.origin показывает поддельные формы авторизации при запуске свыше 160 программ, среди которых – ПО для доступа к банковским услугам, платежным системам и социальным сетям. При этом к ним добавились и популярные приложения для работы с криптовалютами. Android.BankBot.325.origin – не первый банкер, который пытается украсть логины и пароли от таких программ, однако именно в нем злоумышленники постарались сделать внешний вид фишинговых окон максимально похожим на интерфейс настоящих приложений.