Самая долгая DDoS-атака длилась почти 3 недели

Опытным хакерам и хактивистам это дает возможность организовывать большое количество атак в виде "ковровых бомбардировок". Защититься от DDoS-атак такого характера сложнее, чем от целенаправленной атаки, поскольку большинство поставщиков решений antiDDoS защищают отдельные IP-адреса, а не инфраструктуры и сети целиком. Таким образом, основное внимание при обнаружении и устранении угроз уделяется отдельным IP-адресам, но не сетям. Именно поэтому мультивекторные атаки на незащищенные или частично защищенные инфраструктуры могут достигать своей цели (и этот показатель может расти).

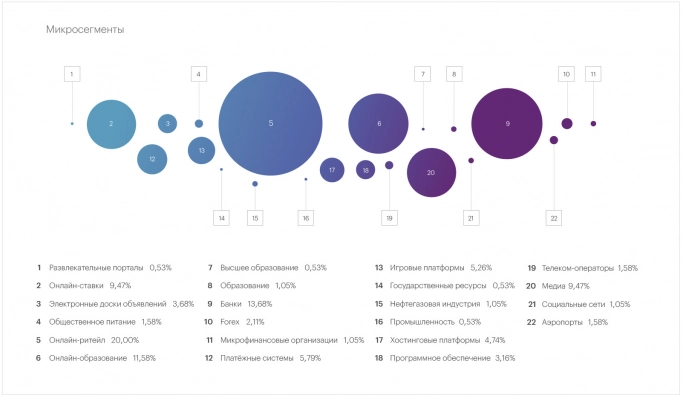

Распределение атак по индустриям

В первом квартале текущего года наибольшее количество атак пришлось на сегмент Электронной коммерции – 25,26% всех атак. На втором месте оказался сегмент Финансовых технологий – 22,63%. И на третьем – образовательные технологии – 13,16%.

В статистике микросегментов места распределились следующим образом:

- От действий злоумышленников чаще всего страдали Интернет-магазины - 20% всех атак;

- На долю Банков пришлось 13,68% всех атак;

- Онлайн образование разместилось на третьем месте с долей 11,68%.

Самая продолжительная атака произошла в сегменте Интернет-магазинов (Электронная коммерция). Инцидент длился почти 3 недели: с 1 по 20 февраля. Вторая по продолжительности атака была зафиксирована в сегменте Онлайн ставок (72 часа). Закрывает тройку лидеров атака в банковском сегменте, длительность которой составила почти 6 часов.

Что касается интенсивности атак за прошедший период, то наиболее значимые показатели были в сегментах Онлайн-ставок, Интернет-магазинов и Хостинговых платформ – 881,8 Gbps, 686,6 Gbps и 270,5 Gbps соответственно.

«Все вышеперечисленные кейсы, на наш взгляд, имеют признаки коммерческих атак, которые начали набирать популярность в прошлом году. Это закономерно, ведь мы уже рассказывали о расширении каналов связи, переходе на новые протоколы для оптимизации работы удаленных офисов, легкости и низкой стоимости организации DDoS-атак. Все это дает хорошие возможности влияния на бизнес для злоумышленников. Как результат, репутационные риски, прямые финансовые потери, упущенная прибыль, сорванные маркетинговые акции, затраченные на восстановление работоспособности систем ресурсы», – комментирует Дмитрий Ткачев, генеральный директор Qrator Labs.

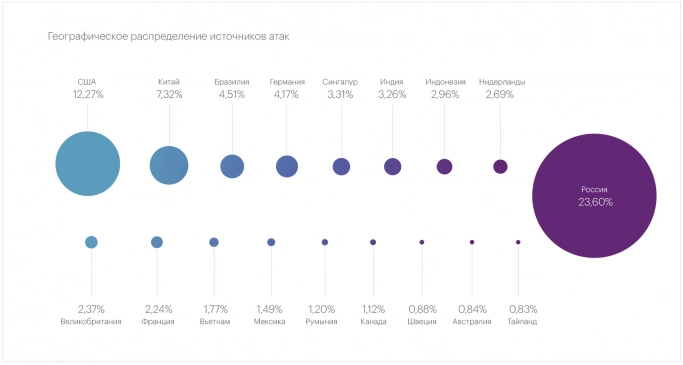

Географическое распределение источников атак

Тройка лидеров стран – основных источников вредоносного трафика – остается неизменной уже несколько кварталов подряд.

Россия, как и прежде, возглавила Топ-20: в первом квартале здесь было заблокировано 23,6% IP-адресов, что однако, почти в 2 раза меньше показателя 4 квартала 2023 года, который составил 42,03% от общего числа. На втором и третьем местах оказались США и Китай – 12,27% и 7,32% блокировок соответственно.

Список основных лидеров также не претерпел существенных перемен, тем не менее показатели у многих стран выросли почти в 2 раза, по сравнению с четвертым кварталом 2023: Бразилия (4,51%), Германия (4,17%), Сингапур (3,31%), Индия (3,26%), Индонезия (2,96%), Нидерланды (2,69%), Великобритания (2,37%).

Самый большой ботнет

Самый большой ботнет первого квартала более, чем в 3 раза превысил показатели четвертого квартала 2023 года, однако оказался в 2,5 раза меньше крупнейшего ботнета аналогичного периода в прошлом году. Численность ботнета составила 51 400 устройств. Напомним, что в прошлом квартале этот показатель составил 16 000 устройств, а годом ранее (в первом квартале 2023) – 131 628.

Атака ботнета произошла 19 февраля в сегменте Онлайн-ставок. Устройства ботнета были зафиксированы в 9 странах: Индонезия, США, Россия, Колумбия, Китай, Индия, Бразилия, Филиппины, Германия.

Статистика защиты от ботов

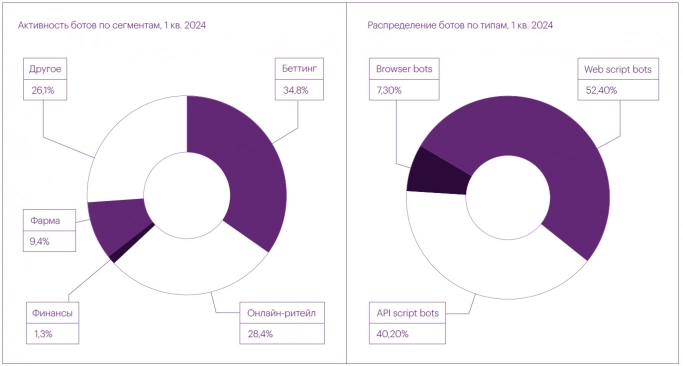

В сравнении с четвертым кварталом 2023 года, количество атак ботов возросло на 18,4% составив 5 037 483 945. В этом периоде не отмечалось резких по объему и продолжительности всплесков – было плавное возрастание нагрузки и плавный спад. Самым активным месяцем 1 квартала стал январь, на который пришлось больше всего атак: 1,8 млрд. заблокированных запросов ботов.

В первом квартале наблюдалось значительное смещение нагрузки в сторону беттинга (34,8%) из-за повышенного спроса на контент онлайн-ставок со стороны как легитимных пользователей, так и ботов. В этом сегменте отмечался не только рост общего трафика и «белого шума» бот-активности, но и увеличение числа всплесков.

Сфера онлайн-ритейла немного потеряла позиции – с 29,1% в 4 квартале 2023 до 28,4% в 1 квартале 2024, а вот фармацевтика заметно выросла за квартал в рамках своей доли – почти на четверть (с 7,1% до 9,4%).

Крупнейшая атака ботов произошла в сфере беттинга 2 марта. В этот день было зафиксировано 22 258 587 запросов, что, однако, почти на 27% меньше пиковой атаки четвертого квартала 2023 года в сегменте онлайн-ритейла. Наиболее быстрая атака была организована 19 февраля также в сфере онлайн-ставок. Скорость атаки составила 79 300 запросов ботов в пике (rps), что в 2 раза больше самой быстрой атаки четвертого квартала прошлого года, произошедшей в сегменте электронной коммерции.

В части эксплуатируемых методов дистрибуции ботов ситуация несильно изменилась по сравнению с предыдущим кварталом. Число сложных браузерных ботов немного увеличилось (с 5,6% до 7,3%), в основном за счет использования ботоводами новых более популярных платформ, которые лучше обходят системы защиты.

Ровно год назад – в первом квартале 2023 – доля браузерных ботов составляла всего 2%, в этом году – уже более 7%, а значит, этот метод демонстрирует устойчивый рост от квартала к кварталу.

Доли же скриптовых и API-ботов изменились совершенно незначительно: эти методы эксплуатируются все еще довольно активно, но за счет роста количества браузерных ботов в методах дистрибуции ботов начинает наблюдаться новое распределение сил.

Бот-трафик планомерно растет, несмотря на перепады между праздниками. Между январем и мартом была небольшая февральская «пропасть», но это не помешало общей бот-активности квартала вырасти на 18,4%.

На 2024 год можно также прогнозировать активный рост числа бот-атак. В ретроспективе нескольких лет первые кварталы года часто бывают не самыми активными, и, наблюдая рост белого шума, единичных всплесков атак и уверенные темпы роста браузерных ботов, от 2 и 3 кварталов этого года мы ожидаем устойчивого роста еще примерно на 20%.