Как реагировать на атаки вирусов шифровальщиков: рекомендации для CISO

Атаки вирусов-шифровальщиков остаются серьёзной угрозой информационной безопасности компаний. От них не застрахованы даже корпорации с многоуровневыми системами защиты, целыми армиями ИБ-специалистов и арсеналами СЗИ.

Если корпоративная сеть подверглась такой атаке, ИБ-службе и CISO лучше поскорее подключить команду реагирования. Семен Рогачев, руководитель отдела реагирования на инциденты системного интегратора по ИБ «Бастион» рассказал IT World как бизнес и штатные сотрудники службы безопасности могут самостоятельно снизить риск атак программ-вымогателей, дополнительно защитить критичные файлы и облегчить расследование, если избежать инцидента всё же не удалось.

Коротко об атаках шифровальщиков

Большинство таких атак развивается по двум сценариям: либо в корпоративную сеть проникают через уязвимости интернет-приложений (Exploit Public Facing Application), таких как VPN или почтовые сервисы вроде Microsoft Exchange, либо точкой входа в ИТ-инфраструктуру компании становятся партнеры и подрядчики, чьи легитимные доступы используются злоумышленниками.

Мы видим, что всё чаще киберпреступники действуют не в одиночку, а организованными группами с чётким разделением обязанностей. Одни хакеры занимаются получением первоначального доступа и проводят разведку. Другие — сортируют жертв и решают, чьи файлы сразу зашифровать и потребовать выкуп, а за кем лучше шпионить, тайно выгружая данные. Третьи специализируются непосредственно на операциях шифрования.

Если говорить об общей реализации подобных нелегальных акций, то это по большей части human-operated атаки. То есть ИБ-службе компании противостоят не автоматические сетевые черви, а живые люди, хотя многие стадии процесса, несомненно, автоматизированы. Так получение первоначального доступа (Initial Access) зачастую выполняется при помощи специальных веб-серверов, которые используют выгрузки данных из Shodan или самостоятельно сканируют потенциально уязвимые веб-приложения.

Впрочем, для жертвы атаки нет никакой разницы, координируется нападение вручную или происходит автоматически. Даже разновидность и семейство ransomware не играют большой роли для бизнеса. Разбираться с деталями приходится уже команде реагирования на инциденты. Эти нюансы не влияют на порядок действий ИБ-службы компании.

Атака глазами жертвы

Обычно атака вируса-шифровальщика для компании — это всё равно что «гром среди ясного неба». Специалисты часто не успевают установить семейство вируса из-за резкого роста рабочих задач. Как же выглядит такая атака глазами жертвы?

Как правило, атакующие переходят к активным действиям, когда бизнес и ИБ-служба менее всего готовы держать оборону — посреди ночи или выходные дни. Злоумышленники стараются запустить процесс шифрования файлов, ставших целью атаки, одномоментно на всех компьютерах с помощью централизованного управления. Это могут быть групповые политики, механизмы удалённого доступа или средства администрирования.

Порой атакующие задействуют и применяемые в компании средства защиты информации. Частый кейс — когда вирус-шифровальщик распространяют по сети через средства администрирования антивируса.

Периодически случаются накладки: не удалось отключить СЗИ, шифрование не запустилось. Тогда злоумышленникам приходится выполнять дополнительные действия вручную. В такие моменты атакующие оставляют следы, которые потом служат зацепками при расследовании инцидента. На мой взгляд, в идеале компании и службе ИБ надо не доводить ситуацию до критической и важно вовремя проводить профилактику подобных атак.

Превентивные меры

Выделю превентивные меры двух видов: первые направлены на предотвращение атак вирусов-шифровальщиков, вторые — помогают ИБ-службе снизить вред для бизнеса, если злоумышленникам всё же получится зашифровать файлы организации.

Как уменьшить вероятность атак вирусов-шифровальщиков

Базовые способы минимизировать риски описаны в целом ряде инструкций и регламентов. Речь идёт о проработанной парольной политике, внедрении двухфакторной аутентификации, принципах наименьших привилегий, мониторинге сети. Далее расскажу о полезных мерах, которыми бизнес часто пренебрегает.

Регулярно проводить инвентаризацию сети и связанных процессов. Обычная ситуация: ИБ-специалисты перестали контролировать сервер с помощью СЗИ и выполнять обновления. В результате он стал точкой входа для киберпреступников. Или же аутсорсерам предоставили слишком широкие права доступа, что также повысило риск атаки.

Чтобы исключить такие опасные недоработки, специалистам по безопасности следует периодически «прочёсывать» сеть организации и наводить в ней порядок. Например, проверять, что все серверы и хосты находятся под защитой, а у подрядчиков нет возможности выходить за пределы подсети, где они проводят работы.

Проводить инвентаризацию СЗИ. Такие проверки дадут ИБ-службе понимание, покрыта ли сеть средствами защиты в достаточной степени. Не обязательно нужно стопроцентное покрытие: всё зависит от особенностей бизнеса, обрабатываемых данных, масштабов и сложности инфраструктуры, количества внешних интеграций и многих других факторов.

Своевременно контролировать показания СЗИ. Нередки ситуации, когда ИБ-специалисты могут пропустить первое обнаружение проблемы антивирусом. В дальнейшем это перерастает в кибератаку. Отмечу, что обычный антивирус способен засечь атакующего не только на этапе импакта, но и на стадиях закрепления в системе, повышения привилегий, разведки, сбора данных. Нужно внимательно следить за показаниями средств защиты и вовремя на них реагировать, иначе любые инструменты бесполезны.

Как подготовиться к атакам вирусов-шифровальщиков и минимизировать вред для бизнеса

Сделать сеть абсолютно неуязвимой для вымогателей физически невозможно. Более реалистичная задача — выстроить работу так, чтобы эффективно реагировать на любую атаку на ранней стадии. В этом компаниям помогут компетентный SOC, средства защиты, эффективные рабочие процессы. Есть несколько полезных шагов:

Ускорить согласования и подписание документов. Обычно на заполнение документации часто уходит много времени. Между тем сетевые логи уходят в ротацию, следы действий киберпреступника исчезают. Да и злоумышленник всё ещё может находиться в сети и продолжать наносить урон бизнесу.

В повседневной рутине топ-менеджмент и ИБ-служба не всегда обращают внимание на то, насколько могут быть неэффективны долгие административные процедуры в компании. Поэтому стоит оценить такие процессы, не дожидаясь инцидента. Например, разыграть ситуацию, когда требуется быстро подписать NDA в выходной или праздник. Либо согласовать сетевые доступы, пока отвечающий за инфраструктуру администратор находится в отпуске. Если подобная задача оказывается невыполнимой, это повод в корне пересмотреть процессы и убрать лишние административные барьеры.

Обеспечить контроль инфраструктуры при любых обстоятельствах. Оптимально, когда несколько взаимозаменяемых администраторов обладают всеми сетевыми доступами и знают, как действовать в случае атаки. Если один из таких специалистов уйдёт в отпуск или на больничный, а в это время компания подвергнется нападению шифровальщика, контроль над сетью не будет потерян.

Внедрить централизованное хранилище данных. Желательно, чтобы в компании применялась система управления информацией и событиями безопасности (SIEM) или другой инструмент, где централизованно сохраняются логи и прочие полезные при расследовании инцидентов данные. Тогда их сбор и анализ займут намного меньше времени при реагировании. Кстати, некоторые злоумышленники подчищают такие цифровые улики, так что не помешает дополнительно защитить эту информацию.

Составить базовую логическую карту корпоративной сети. С подобной картой ИБ-специалисты сумеют быстрее сориентироваться, чтобы блокировать действия злоумышленника и разобраться в инциденте. Им будет легче понять, где находятся нужные компоненты, что выходит в Интернет и какие есть правила доступа и перехода между сетевыми сегментами. Заодно им станет гораздо проще проводить вышеупомянутую инвентаризацию сети и СЗИ.

Следовать правилу резервного копирования «3-2-1». Расскажу в двух словах: такой подход предполагает создание трёх резервных копий данных, которые сохраняются в двух различных физических форматах. Притом одна из копий должна храниться за пределами организации. Даже если злоумышленник зашифрует всю информацию внутри корпоративной сети, бизнес не потеряет жизненно важные файлы.

Составить план коммуникаций на случай инцидента. ИБ-службе стоит подготовить детальный гайд, где будет прописано, кого из топ-менеджмента, сотрудников компании, представителей клиентов и партнёров, наконец, какие ведомства оповестить об атаке шифровальщика. Так получится согласовать действия, избежать паники и конфликтных ситуаций, а иногда и штрафных санкций со стороны госорганов.

Атакующие могут давить на жертв, угрожать опубликовать данные. Это будет дополнительной моральной и организационной нагрузкой, которая негативно скажется на компании, поэтому лучше быть заранее готовым к такой ситуации, определить, стоит ли вообще давать комментарии, если да, то какие и насколько подробные.

Реагирование на атаку шифровальщика

Что делать, а чего не делать, если профилактика не сработала, и атака вируса-шифровальщика уже началась? Прежде всего важно понимать, какие действия усугубляют ситуацию.

Как не стоит действовать при атаках вирусов-шифровальщиков

При таких инцидентах работает медицинский принцип «не навреди». Перечислю нежелательные меры.

Пытаться продолжить работу так, будто ничего не произошло. В случае атаки некоторые системные администраторы и ИБ-специалисты решают поскорее восстановить работоспособность инфраструктуры своими силами, когда атакующие оставляют такую возможность, и забыть о произошедшем. Никто не пытается изолировать сеть и проверить, не закрепился ли в ней злоумышленник. При этом нет никаких гарантий, что он не вернётся и снова не зашифрует данные организации. Бывают случаи, когда за пару лет атакующий трижды проникает в сеть через одну и ту же точку входа. Бизнес начинает расследование только после третьего инцидента.

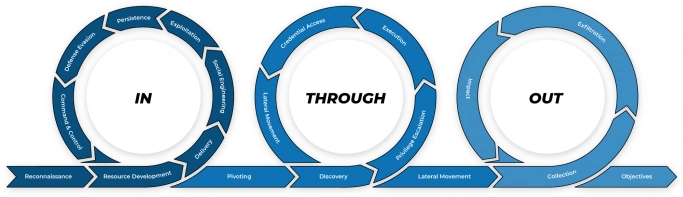

Ниже представлен Unified Kill chain — модель проведения атаки. Факт запуска вируса-шифровальщика внутри инфраструктуры на ней соответствует пункту Impact. Представьте, какое количество действий внутри ИТ-инфраструктуры провёл атакующий. Вряд ли при столь масштабном воздействии можно просто сделать вид, как будто ничего не случилось.

С ходу перезагружать машины, на которых уже запущено шифрование. Столь радикальные меры чреваты тем, что файлы технически не удастся восстановить, даже если заплатить злоумышленнику за приватный ключ. ИБ-служба рискует навсегда потерять критичную для бизнеса информацию и криминалистические артефакты (логи и прочее), необходимые для расследования инцидента. Сразу же «дергать рубильник» целесообразно лишь тогда, когда злоумышленник уже замечен в сети, но шифрование на машине пока не началось. В противном случае сначала нужно оценить риски.

Как действовать при атаках вирусов-шифровальщиков

Алгоритм действий зависит от того, как быстро был замечен злоумышленник, каков уровень квалификации сотрудников службы информационной безопасности, ведётся ли мониторинг сети. Отмечу ряд универсальных шагов.

Выявить незатронутые атакой хосты и защитить хранящиеся там данные. Следует снять с ещё незараженных хостов бекапы и поместить их в изолированное хранилище. Конечно, можно защитить ценные файлы настройками файрвола или EDR-системы. Это усложнит задачу злоумышленникам и поможет выиграть немного времени для работы ИБ-специалистов. Но рано или поздно атакующий может пробиться и через эти барьеры. Так что лучше сохранить холодный бэкап в физическом хранилище (на жестком диске или магнитной ленте), недоступном из Интернета и скомпрометированной сети. И это точно не будет лишним: спустя какое-то время после атаки многие злоумышленники перепроверяют, не пропущены ли важные файлы и хосты.

Убедиться, что в снятых бэкапах нет заражённых хостов. Обычно такая задача требует подключения команды реагирования. Альтернативный вариант — попытаться выполнить базовую проверку с помощью, например, утилиты AutoRuns. Но это не даст стопроцентной гарантии отсутствия заражённых хостов, к тому же и для такого теста понадобится экспертиза.

Собрать базовый набор данных об инциденте. На языке компьютерных криминалистов это звучит как «снять триаж». Для последующего расследования инцидента пригодится любая связанная с атакой информация: логи различных приложений, журналы ОС, сведения об аутентификациях и запусках программ. Иногда есть смысл оперативно собрать такие данные ещё до привлечения команды реагирования. Выделю, что логи со временем уходят в ротацию, а злоумышленники порой возвращаются в сеть, чтобы «прибраться» за собой.

Предупредить партнёров и клиентов о компрометации своей сети. Например, это актуально для компаний, которые предоставляют ИТ-услуги. Если клиенты вдруг заметят, что через подрядчика в их инфраструктуру проникли злоумышленники или «прилетели» фишинговые письма, возникнут нежелательные вопросы. На мой взгляд, лучше честно предупредить о компрометации своей сети, чтобы партнеры тоже предприняли дополнительные меры перестраховки.

Проверить защищённость бизнес-коммуникаций в мессенджерах. Некоторые киберпреступники используют программы-шпионы, чтобы изучать переписку своих жертв в Telegram и других мессенджерах. Поэтому в случае атаки нужно предупредить всех сотрудников, что аккаунты в таких приложениях также могут быть скомпрометированы. Сотрудникам рекомендуется закрыть все сессии мессенджеров с мобильных гаджетов, поскольку атакующим труднее получить к ним доступ. Далее следует вести бизнес-коммуникацию только с проверенных средствами защиты устройств, которые никак не связаны со скомпрометированной корпоративной сетью.

Принять решение, платить выкуп или нет. Мне кажется, это тема настолько острая, что о ней лучше поговорить отдельно.

Стоит ли платить выкуп злоумышленнику

Часто встречаю мнение, что идти на поводу у злоумышленников нельзя ни в коем случае. С моральной точки зрения это справедливо, но, если представим, будто компанию застали врасплох: критичные файлы зашифрованы, ИБ-служба не успела вовремя снять бэкапы с хостов, и работа парализована. Каждый час простоя приводит к материальным потерям. Вероятно, тогда топ-менеджменту придётся выбирать между принципами и сохранением бизнеса.

С другой стороны, остаётся опасность, что даже после выплаты выкупа не получится вернуть свои файлы. Так может произойти из-за ошибок и технических сбоев в работе шифровальщиков. В результате не удастся расшифровать ничего либо потеряется часть данных. Не исключено, что и злоумышленник не выполнит свою часть «сделки». Другими словами, вынести однозначный вердикт, выполнять ли требования киберпреступника, сложно. Всё зависит от конкретной ситуации и множества факторов.

Есть ли смысл сообщать об атаке в правоохранительные органы

Помимо «платить или не платить» есть и другой острый вопрос в контексте атак шифровальщиков: «заявлять или не заявлять». Крайне маловероятно, что правоохранительные органы быстро выведут злоумышленников «на чистую воду» и вернут потерянные данные. В большинстве случаев атакующие действуют из-за рубежа, и найти их затруднительно.

Впрочем, если бизнес оперирует персональными данными, то по закону необходимо уведомить об атаке Роскомнадзор в течение суток. Иначе есть риск столкнуться со штрафными санкциями.

Обратиться к правоохранителям стоит и потому, что это значимый вклад в разоблачение киберпреступников. Рано или поздно накопится критическая масса информации по засветившимся в ряде инцидентов злоумышленникам, и на них удастся выйти.

Расследование атаки

Все меры по карантину ещё не зашифрованных файлов предприняты, а правоохранительные органы и клиенты компании проинформированы об атаке. Самое время по горячим следам приступить к расследованию инцидента.

Правда, здесь возникает ещё один вопрос: всегда ли нужно расследовать атаки вирусов-шифровальщиков? Например, насколько это целесообразно, если компании всё равно не вернуть зашифрованные файлы или выкуп злоумышленнику уже заплачен?

Что даёт расследование бизнесу

Разобраться в инциденте следует в любом случае. Если не сделать выводов из произошедшего, то атака рано или поздно повторится. Тот же самый злоумышленник поймёт, что ему никто не помешает вновь зашифровать файлы компании, и воспользуется такой возможностью. Или найдутся новые незваные гости.

Расследование восстанавливает картину инцидента и позволяет обнаружить точки входа, через которые киберпреступник проникает в корпоративную сеть. Также бизнес получает подробные рекомендации, как закрыть эти бреши и сделать инфраструктуру безопаснее. Попутно команда реагирования очистит корпоративную сеть от закладок и других средств закрепления атакующего. Таким образом, вероятность повторной атаки существенно снижается.

Как долго длится расследование и что на это влияет

Расследование подобных атак может продолжаться от пары часов до нескольких месяцев и даже дольше. Вот основные факторы, от которых это зависит:

- скорость сбора данных и выполнения рекомендаций команды реагирования администраторами компании;

- объёмы сети и количество заражённых хостов;

- степень гибкости центрального администрирования сети.

Отчасти процесс замедляется из-за отсутствия планов реагирования в организациях. Другая причина — поиск способов избежать ответственности за непредотвращенную атаку со стороны ИБ-специалистов. Например, переустановить ОС на устройствах, а потом восстановить потерянные файлы из бэкапов, пока никто не узнал об инциденте.

Так или иначе, команда реагирования не может продолжать обратное движение по вектору атаки от хоста к хосту. Приходится идти другим путём: выдвигать и самим же проверять различные гипотезы.

Возвращаясь к страху ответственности: порой этот пункт становится серьёзным камнем преткновения. Часто админы и ИБ-специалисты думают, что цель команды реагирования — возложить ответственность за атаку на сотрудника. Они не спешат помогать расследованию или даже саботируют его по мере возможности. На самом деле смысл реагирования на инцидент совершенно не в том, чтобы наказать виновных, задача — восстановить картину произошедшего.

Конкретные решения по итогам расследования принимаются на уровне C-level компании. Если ИБ-специалист или админ в состоянии объяснить, почему в сети присутствует та или иная уязвимость, то бояться ему нечего.

Обозначу несколько простых советов, подводя итог. Важно как можно лучше разбираться в корпоративной сети, обеспечить ее достаточное покрытие средствами защиты, избавиться от административных барьеров и волокиты в бизнес-процессах. Когда атака произошла, необходимо спасти данные с ещё не заражённых хостов и оперативно привлечь команду реагирования. Ведь нерасследованный инцидент — это, по сути, приглашение в гости новых злоумышленников.

Опубликовано 26.07.2024