А воз и ныне там

Автор

Владимир Ульянов

Нынешняя ситуация в области защиты конфиденциальных данных по-прежнему неутешительна

Отмечая позитивные изменения в организационной части информационной безопасности российских компаний, следует признать, что нынешняя ситуация в области защиты конфиденциальных данных по-прежнему неутешительна. Отечественный бизнес теряет на утечках информации до $1 млрд ежегодно.

Оценки, сделанные на базе мировой статистики инцидентов ИБ, безусловно, заслуживают внимания — они позволяют понять профиль актуальных угроз информации, а также выявлять формирующиеся тренды. Однако получить объективную картину состояния дел в отрасли можно разве что из первых рук — у практикующих специалистов по защите информации. Опросив свыше 1 тыс. респондентов из нескольких городов России и стран ближнего зарубежья, можно узнать, о насущных проблемах безопасников, о проектах, которые ведутся в настоящий момент и запланированы на ближайшее будущее.

Источники тревоги

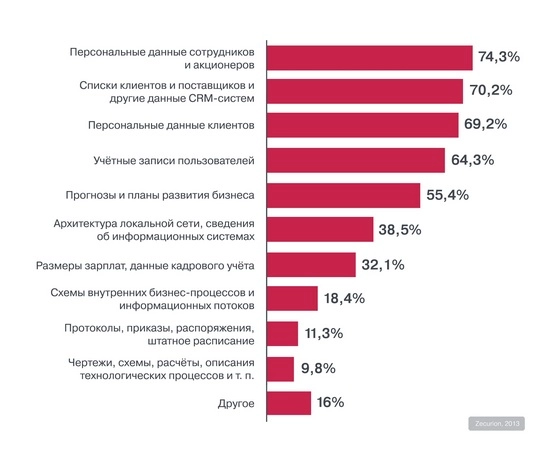

Собранная статистика неоднозначна. Если говорить о практических аспектах, наибольшее внимание при ведении проектов по ИБ компании по-прежнему уделяют защите персональных данных (рис. 1). А что есть защита персональных данных в России? На этот счет было сломано немало копий, но реально защита персональных данных сводится к огромному объему бумажной работы с целью прикрыть тылы на случай проверки надзорным органом. А что если бумаги будут не в порядке? Собственно, тоже ничего страшного. Сделают замечание, спустя какое-то время проверят выполнение предписания. Ну а что если снова непорядок? Штраф. Правда, упрямая статистика и здесь на стороне нерадивых компаний. За 2012 год (это самые свежие из официальных цифр) нарушителям прав субъектов персональных данных было выписано 8 680 150 рублей штрафа. На 4786 материалов, которые были направлены на делопроизводство в суды. Получается, в среднем штрафы составляют чуть более 1 800 руб. на каждое дело.

Рис. 1. Наиболее ценные информационные ресурсы в российских компаниях. Источник: Zecurion, 2013

Как быть с другими типами данных? Здесь история меняется. В редких отраслях регуляторы требуют сохранять конфиденциальность таких сведений, как клиентская база (если, конечно, это не те же персональные данные) или архитектура внутренней сети и типы используемых ИТ-систем. Однако заинтересованность владельцев данных в их сохранности заметно выше. Когда летом прошлого года стало известно об утечке базы более 1 млн. клиентов страховой компании «Цюрих», потенциальные убытки определили в несколько миллиардов рублей. Вот это действительно мощный стимул для реализации качественных проектов по защите информации.

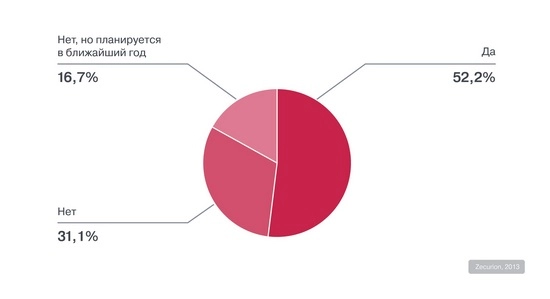

В целом, несмотря на существование ряда объективных мотивов для защиты информационных ресурсов (это и требования регуляторов, и оценка ИБ-рисков), реальная защищенность данных остается на низком уровне (рис. 2). В среднем только один из десяти респондентов сообщил о том, что в их компании не было утечек.

Рис. 2. Статистика утечек конфиденциальной информации. Источник: Zecurion, 2013

Вызывает некоторое удивление другая цифра: 43,7% респондентов говорят о том, что утечки были, но не располагают подтверждениями тому. Пожалуй, это один из худших сценариев для бизнеса, когда утечка обнаруживается по косвенным признакам, по своему негативному воздействию.

Для того чтобы понять, каким образом утекает информация, проанализируем каналы передачи данных (рис. 3). Голосовой канал, а также варианты вроде «запомнить в голове» в данном случае не рассматриваются. Легче всего слить информацию через принтеры — они практически не контролируются. Тому есть две основные причины. Во-первых, через принтеры довольно сложно слить большой объем информации — это долго и заметно. Во-вторых, сама по себе задача контроля печати на локальных и сетевых принтерах не является тривиальной, на рынке представлено немного средств, способных эффективно контролировать печать. Однако вовсе игнорировать подобный канал нельзя: согласно мировой статистике, более 10% всех утечек происходит именно через бумажные носители, а чувствительная к утечке информация не всегда бывает объемной.

Рис. 3. Наиболее контролируемые каналы передачи данных. Источник: Zecurion, 2013

Ситуация с другими каналами лучше, но назвать ее удовлетворительной все равно нельзя. Лишь каждая пятая компания контролирует флешки. Между тем нет ничего проще, чем воткнуть миниатюрный накопитель в компьютер и за считаные минуты скопировать информацию практически любого размера. Широко распространенные интернет-пейджеры контролируют в каждой третьей организации. В этом случае остается надеяться, что мессенджеры могут быть запрещены корпоративными политиками.

И лишь корпоративная электронная почта контролируется в большей части компаний. Правда, с оговоркой. В данную статистику включены все возможные способы контроля, в том числе и выборочная проверка вручную. При больших объемах информации, очевидно, эффективность подобной меры будет ничтожна — рассчитывать можно разве что на профилактическое воздействие.

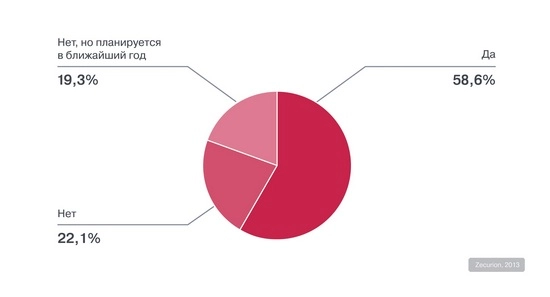

Красивая обертка

Отдельно стоит сказать о положительных организационных изменениях в отрасли. Выяснилось, что более половины компаний (по крайней мере относящихся к среднему и крупному бизнесу) уже имеют выделенные подразделения по ИБ (рис. 4). А еще почти 17% планируют создать службы ИБ в ближайшее время. Дальше — больше. Согласованные политики безопасности имеют 58,6%, а еще 19,3% тоже собираются решить вопрос (рис. 5).

Рис. 4. Выделенные службы ИБ. Источник: Zecurion, 2013

Здесь следует отвлечься и пояснить, почему так много внимания уделяется наличию выделенного подразделения по ИБ и политике безопасности. Лучшие мировые практики в области защиты информации, а также отдельные отраслевые нормативы требуют, чтобы службы ИТ и ИБ функционировали раздельно, имели собственные бюджеты, разных кураторов на уровне директоров и т. д. В противном случае пересечение интересов будет вредить обоим направлениям, особенно безопасности.

Разумеется, есть ситуации, когда объединение ИТ и ИБ оправдано, но это исключения, подтверждающие правило. В небольших компаниях таким аргументом может быть экономическое обоснование. В любом случае решение должно быть взвешенным и обоснованным.

Рис. 5. Согласованные политики ИБ. Источник: Zecurion, 2013

Что касается политик ИБ, это высокоуровневые документы, декларирующие цели ИБ в конкретной организации. В политиках не описывается, как выполнять конкретные процедуры и какие средства ИБ использовать, и защищенность данных сами по себе политики не повышают. Тем не менее их разработка — важный этап при построении полноценной системы защиты от информационных угроз. Ведение проектов по ИБ без понимания стратегических целей и задач сродни борьбе за живучесть корабля без устранения причины затопления. Работа кипит, а результат не очевиден, вода все прибывает. Аналогично и в области ИБ: вроде бы локальные задачи решаются, бюджет успешно осваивается, но ситуация не становится лучше, утечки по-прежнему происходят.

Свести воедино

С точки зрения теории, российские компании должны быть неплохо защищены от информационных угроз. Приведенную статистику иначе как высоким уровнем зрелости и не объяснишь. Однако оптимизма становится гораздо меньше, когда дело касается практики. От утечек конфиденциальной информации страдают и небольшие организации без специализированных служб ИБ, и крупные компании с солидным штатом безопасников. Причем из-за значительного количества пользователей, большего объема и ценности конфиденциальной информации риски крупного бизнеса оказываются даже выше.

Согласно практическим данным, большинство российских компаний фиксирует не менее 10 инцидентов внутренней безопасности в год. В отсутствие специализированных технических средств предотвращения утечек все эти инциденты означают утечку информации. Ущерб от каждой из них может варьироваться от незначительного до критического. Известны случаи, когда единственная масштабная утечка информации приводила к банкротству компании. Особенно тяжелы последствия в высококонкурентных областях.

Причина сложившейся ситуации заключается в дисбалансе между теорией и практикой. Да, политики безопасности есть, но они не выполняются, в результате информация бесконтрольно утекает. И так будет продолжаться до тех пор, пока организационная и практическая компоненты не будут развиваться сообща. Теория, оторванная от практики, бессмысленна. Практика без теории — зачастую неэффективна. И подход компаний к обеспечению безопасности должен поддерживать высокую степень конгруэнтности организационных процедур и практических мероприятий.

Опубликовано 03.03.2014